1. Segurança digital

Um smartphone é um pequeno computador, construído não para segurança e privacidade, mas para conforto. Uma grande quantidade de informações importantes pode ser encontrada nesses aparelhos: registros de ligações, mensagens, e localização geográfica, que são compartilhados com as teles, e podem ser utilizados por agentes maliciosos ou pelo governo para acessar facilmente informações suas. No nosso Manual de Segurança Digital, falamos um pouco sobre alternativas de segurança envolvendo o uso do celular. Mas os smartphones são usados rotineiramente para navegação na internet, o que traz dificuldades por si só – desde a grande quantidade de trackers e outras formas de captar dados para o capitalismo de vigilância, até vigilância estatal e censura.

Como parte das iniciativas de prover ferramentas de autodefesa digital para ativistas, avançamos além do nosso manual – que é bem introdutório – para falar sobre alguns tópicos específicos. Aqui, vamos falar um pouco sobre navegação segura em celulares usando o Tor.

2. O que é o Tor?

Tor é uma sigla para The Onion Router, o “roteador cebola”; a referência ao vegetal ocorre por causa da organização em camadas. Normalmente, quando acessamos alguma página na Internet, o fazemos através de servidores,

máquinas com grande poder de armazenamento e processamento que intermediam nossas comunicações (como as via e-mail e mensagens instantâneas) ou nos servem conteúdo e serviços online (no caso da Web). Eles também têm acesso ao seu endereço IP e podem guardar seus próprios registros, a seu critério e/ou por determinação legal dos países onde ele e e o(a) usuário(a) se encontram, e associar o IP ao seu login, seus dados cadastrais e que ações foram executadas / que páginas foram requisitadas. (Coletivo AnarcoTecnológico Mar1scotr0n)

Quando usamos o Tor, todos os pacotes de dados que saem do seu sistema são completamente criptografados, e depois distribuídos para diferentes lugares (relays). Isso significa que seu endereço IP – o identificador atribuído a cada dispositivo conectado à Internet – será alterado a cada relay, e os diferentes nós dessa rede não saberão de onde o sinal veio originalmente nem para onde vai. Assim, ao usar o Tor, o seu enderenço IP e informações associadas (interface de host ou de rede, e localização) estará completamente escondido.

A utilização dessa ferramente, como veremos, não é suficiente para se manter anônimo! Se você não muda seus hábitos de navegação, estará vulnerável. Vamos falar mais sobre isso abaixo

3. No Android: Tor Browser e Orbot

Navegadores. O uso do Tor no Android é mais simples do que no iOS. O Tor Project disponibiliza dois navegadores diferentes no Google Play, ambos gratuitos, bem como no F-Droid (repositório de aplicativos open source). O Tor Browser é desenvolvido pela equipe do Tor Project, e construído sobre o código-fonte do mesmo navegador dos desktops; pode ser encontrado no Google Play ou no site do projeto. O Orfox, desenvolvido pelo Guardian Project, é construído sobre o mesmo código-fonte do Tor Browser – portanto, também baseado em Firefox. O suporte para o Orfox, entretanto, está programado para ser gradualmente diminuído esse ano, conforme o desenvolvimento do Tor Browser aumenta. Pode ser encontrado no Google Play ou no F-Droid.

VPN. Uma estratégia interessante do uso do Tor no celular é a possibilidade de encaminhar o tráfego de outros aplicativos pela rede pseudônima. É possível fazer isso para todo o tráfego do celular envolvendo internet, mas, como navegar usando o Tor é mais lento do que o normal, a experiência pode ser complicada. Mas é interessante, por exemplo, rotear pacotes de dados provenientes de mensageiros mais seguros (ou menos inseguros), como o Signal e o Wire, ou até mesmo o Whatsapp e o Telegram. Isso é feito usando o Orbot, um aplicativo de proxy que criptografa seu tráfego. Esse aplicativo foi desenvolvido pelo Guardian Project, um coletivo de desenvolvedores que cria softwares voltados para segurança e anonimato para ativistas. O Orbot pode ser encontrado no Google Play, no F-Droid, ou no site do Guardian Project.

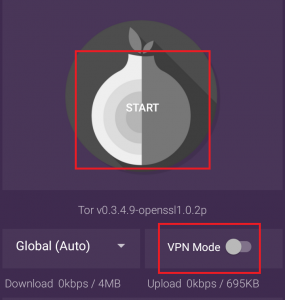

Depois de instalar o Orbot, abra o aplicativo, e clique na opção START para se conectar ao VPN.

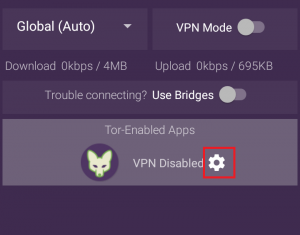

Para rotear aplicativos específicos, clique no ícone de configurações (uma pequena engrenagem) na opção de VPN, e selecione quais aplicativos você quer utilizar no modo VPN, e então reinicie a conexão clicando em START.

4. Alternativas no iOS: Onion Browser

No iOS, uma alternativa é utilizar o Onion Browser, um aplicativo gratuito desenvolvido por um contribuidor to Tor Project. Pode ser encontrado na App Store. Como o Onion Browser é baseado em UIWebView, alguns cuidados são importantes:

- Conexões usando o protocolo WebRTC, utilizado por alguns sites que facilitam comunicação em tempo real (salas de chat, chamadas de áudio diretamente no navegador, chamadas de vídeo, P2P…), não são roteadas pelo Tor, e portanto você se conecta com seu IP real.

- Sites que usam certificados HTTPS EV podem fazer com que o iOS vaze informações (número serial do certificado TLS) que podem ser usadas para revelar o nome de domínio associado a essa informação.

5. Boas práticas

Não é suficiente usar o Tor se você não tem uma cultura de segurança bem-estabelecida. Isso implica em ter em mente as seguintes questões:

- O Tor não é exatamente anônimo; é melhor entendê-lo como pseudônimo, e criar uma identidade virutal para corresponder com a atividade no Tor. Isso equivale a dizer que suas atividades no Tor e suas atividades em outras conexões e/ou vida real devem ser compartimentalizadas. Falamos sobre isso no nosso Manual de Segurança.

- Se você precisar utilizar uma conexão pública, crie contas completamente novas com esse pseudônimo, e nunca as misture; por exemplo, nunca use uma conta de blog com um e-mail depois de usar o Twitter com o e-mail de seu pseudônimo no mesmo computador. Espere até chegar em casa e trocar de rede.

- Da mesma maneira, nunca realize atividades relacionadas ao seu pseudônimo sem usar o Tor, a não ser que você não tenha escolha. Se esse for o caso, é preciso cuidado extra em relação à sua identidade e localização.

- MANTENHA A LOCALIZAÇÃO (GPS) DO SEU CELULAR DESLIGADA. Alguns sites podem solicitar essa informação de localização, quebrando sua pseudonimidade.

6. Conclusão

Manter a segurança online é difícil se você não tem uma cultura de segurança estabelecida. Com essas dicas, sua navegação e comunicação no celular estarão mais seguras, mas nenhuma tecnologia substitui o cuidado.